Le principe

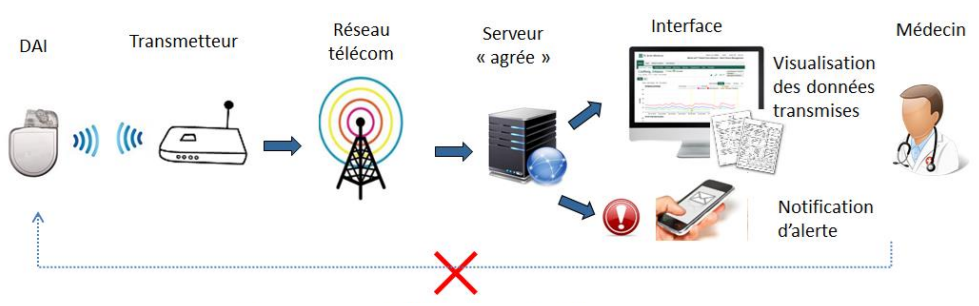

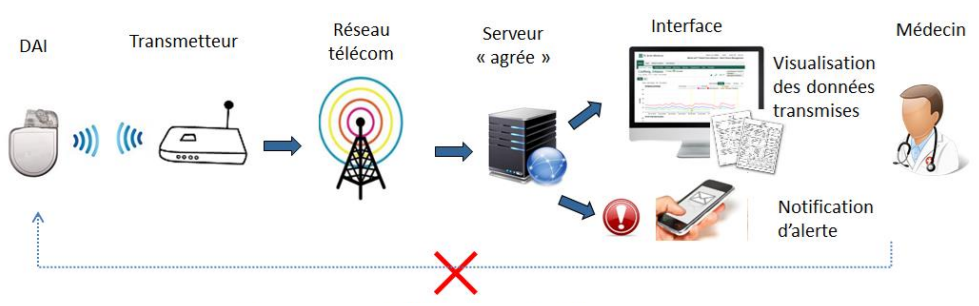

Globalement, les systèmes de télésurveillance de DAI fonctionnent tous sur le même principe. L’objectif est de transférer au « centre implanteur », les données collectées par le DAI à échéance périodique ou en cas d’événements majeurs qui nécessiteraient une potentielle modification de suivi et/ou d’une prise en charge médicale.

Les transmissions sont sécurisées, les données recueillies sont consultables sur un site internet sécurisé en données de santé et pour des raisons de sécurité, il est interdit d’intervenir ou de modifier les réglages du DAI à distance. Seuls le cardiologue et l’équipe en charge de votre surveillance du centre implanteur peuvent accéder à ces données, la confidentialité est ainsi garantie.

- En présentiel, le cardiologue du centre implanteur utilise le programmateur pour configurer par radiofréquence le DAI du patient (type et seuil des alertes). Les informations de configuration sont aussi stockées sur un serveur distant implémenté chez un hébergeur certifié HDS (Hébergeur de Données de Santé). La certification HDS est une norme de sécurité spécifiquement conçue pour garantir la protection des données de santé en France. Ce serveur sert de support pour les remontées d’informations et le déploiement des mises à jour.

- Le DAI surveille le rythme cardiaque en continu, réalise des séries de mesures/tests à intervalles réguliers et mémorise des données relatives aux troubles du rythme détectés et à leur traitement, à la fonction de stimulation et au rythme du patient.

- A son domicile, le patient installe une station de monitoring (transmetteur). A heure fixe, en cas de déclenchement d’alertes ou manuellement par le patient, elle demande au DAI de lui transmettre des informations. La transmission de données se fait par signaux radio sur une bande de fréquence spécifique (401-406 MHz) appelée MICS (Medical Implant Communication System). Cette communication de courte portée (2 à 3 m) est cryptée et utilise le numéro d'identification unique du DAI.

- Le transmetteur collecte les informations envoyées par le DAI. Il les transmet au serveur distant chez l'hébergeur de données de santé, via le réseau téléphonique ou internet, toujours de manière cryptée et en utilisant le numéro d'identification unique du DAI.

- Les données transmises (communication sécurisée avec le numéro d’identification unique du DAI) sont accessibles en ligne à tout moment aux utilisateurs autorisés du centre implanteur pour consultation sur une interface web sécurisée dédiée.

- En cas d’alerte, une notification est également transmise aux utilisateurs du centre implanteur enregistrés, selon des modalités paramétrables (e-mail, sms, fax, etc.).

Les protocoles de communication

La transmission des données du patient, collectées par le DAI, se fait depuis le transmetteur jusqu’au serveur implémenté chez l’hébergeur de données de santé. La connectivité ne sert qu’à faire transiter/récolter les données, mais elle ne concerne en aucun cas leur intégration au niveau du système d’information hospitalier. Elle peut s’appuyer sur différents types de protocoles de communication, standards ou propriétaires :

- Le Wifi : C’est un réseau local à haut débit nécessitant de se connecter à un accès réseau. Plusieurs normes existent actuellement, elles sont fonction de l’évolution de la performance. Le wifi à l’avantage d’avoir une grande portée (environ 100m).

- Le Bluetooth : C’est une technologie de proximité permettant de connecter deux appareils entre eux sans passer par un point d’accès ou un réseau existant. Contrairement au wifi, il a une portée d’environ 10m et un débit très limité.

- Le réseau GSM : C’est un réseau mobile fonctionnant au moyen de divers antennes relais réparties sur l’ensemble du territoire, garantissant une large porté (jusqu’à 500m dans les grandes villes et 30Km en campagne). Les antennes relais sont reliées par l’intermédiaire de la fibre optique au Datacenter de l’hébergeur, en 4G et récemment la 5G qui ont l’avantage d’avoir un très grand débit, et une portée très importante.

Les protocoles standards n’ont pas vraiment su s’imposer dans le domaine des dispositifs liés à la santé personnel. Pour garder la main sur les données, les fabricants implémentent bien souvent leur propre protocole de communication prioritaire. En général, dans le milieu hospitalier, il est primordial de mettre en place des outils collaboratifs pour faciliter l’exploitation des données des patients, car elle conditionne la qualité et la coordination des soins. Les protocoles d’échanges standardisés sont donc plus communs dans le secteur hospitalier pour que le langage de communication entre les différents dispositifs permette l’intégration et le partage des données avec différents interfaces, systèmes et utilisateurs. On parle alors d'interopérabilité sémantique. Parmi ces standards, on retrouve :

- Le HL7-CDA : Il permet la gestion du flux et du transport des documents cliniques tels que le carnet de santé de l’enfant ou encore le compte rendu d’une imagerie médicale.

- Le DICOM : Il permet le transfert d’images sous un format standard évitant ainsi les formats propriétaires pour chaque fabricant.

Il existe aussi plusieurs types de connectivité en fonction de la marque et des besoins. La plus commune étant de passer par une passerelle HL7. HL7 pour « Health Level Seven » est un protocole standardisé d’échange de données entre un dispositif médical et le SIH (Système d’Information Hospitalier). Ce protocole est appelé ainsi, car il agit au niveau de la couche 7 applicative du modèle OSI pour permettre une interopérabilité standard entre chaque dispositif médical connecté et le système informatique hospitalier.

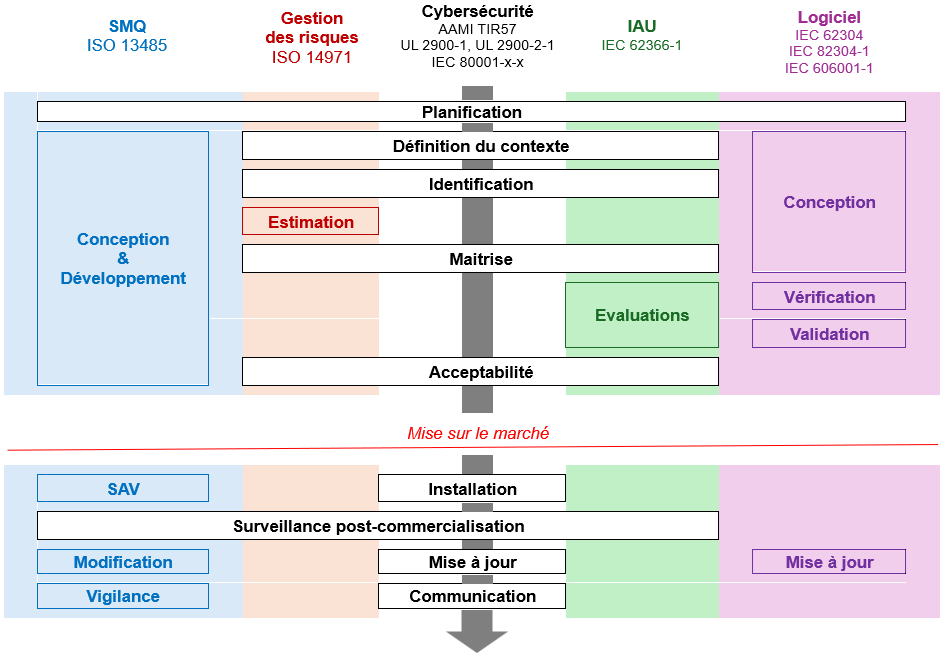

Peu de temps encore, et principalement pour des raisons évidentes liées au monde médical dont la vocation première est de sauver des vies, les fabricants de dispositifs médicaux concevaient leurs produits en ne tenant compte que des problématiques de sûreté et non celles de sécurité.

Peu de temps encore, et principalement pour des raisons évidentes liées au monde médical dont la vocation première est de sauver des vies, les fabricants de dispositifs médicaux concevaient leurs produits en ne tenant compte que des problématiques de sûreté et non celles de sécurité.